Job Description ขอบเขตงาน :

1. กำหนดนโยบายการใช้เทคโนโลยีสารสนเทศให้เป็นไปในแนวทางเดียวกับนโยบายการดำเนินงานขององค์กร

2. กำหนดมาตรฐานงานของระบบคอมพิวเตอร์ทั้งหมด อาทิ ฮาร์ดแวร์ ซอฟท์แวร์ และระบบเครือข่าย ฯลฯ ให้เหมาะสมกับการดำเนินงานขององค์กร

3. ควบคุมดูแลการพัฒนาแอพพลิเคชั่นและซอฟท์แวร์ ทั้งของบริษัทพัฒนาเองหรือของบุคคลภายนอกให้สามารถตอบสนองความต้องการของผู้ใช้งานของแต่ละหน่วยงาน

4. ศึกษาวิทยาการใหม่ๆ ทางเทคโนโลยีสารสนเทศ เพื่อนำมาปรับปรุงและประยุกต์ใช้กับเทคโนโลยีสารสนเทศขององค์กร

5. ให้ความรู้ทางด้านเทคโนโลยีสารสนเทศ และการใช้งานต่างๆ แก่ผู้ใช้คอมพิวเตอร์ภายองค์กร

6. วางแผนการใช้คอมพิวเตอร์และอุปกรณ์ต่อพ่วงต่างๆ ให้เป็นมาตรฐานเดียวกันทั้งองค์กร

7. ดูแลจัดซื้ออุปกรณ์คอมพิวเตอร์

8. ควบคุมดูแลการแก้ไขปัญหาและบำรุงรักษาอุปกรณ์คอมพิวเตอร์ รวมทั้งให้คำแนะนำในด้านการใช้เครื่องคอมพิวเตอร์

9. ติดตามเทคโนโลยีใหม่ๆ ทางด้านฮาร์ดแวร์เพื่อนำมาประยุกต์ใช้งานในองค์กร

10. วิเคราะห์ข้อมูลเกี่ยวกับระบวนการทำงานและความต้องการพัฒนาโปรแกรมและซอฟท์แวร์ต่างๆ ของผู้ใช้งานคอมพิวเตอร์

11. ควบคุมดูแลระบบ วิเคราะห์ระบบ การพัฒนาการทดสอบและประเมินผลซอฟท์แวร์ รวมทั้งจัดเตรียมคู่มือการใช้งานเพื่อตอนสนองความต้องการของผู้ใช้งาน

12. ให้ความรู้เกี่ยวกับการใช้งานโปรแกรมหรือซอฟท์แวร์ต่างๆ แก่ผู้ใช้งาน

13. ให้คำแนะนำผู้ใช้งานทางด้านซอฟท์แวร์และฮาร์ดแวร์

14. ร่วมพิจารณาในการจัดซื้ออุปกรณ์คอมพิวเตอร์และซอฟท์แวร์มาตรฐาน

15. ดูแลระบบเครือข่ายคอมพิวเตอร์ขององค์กร อาทิ ระบบ LAN อีเมล์ อินเตอร์เน็ต อินทราเน็ต

16. ดูแลระบบบริหารระบบฐานข้อมูลขององค์กร รวมทั้งสำรองข้อมูลในฐานข้อมูลของระบบงานทั้งหมด

17. ทดสอบ และติดตั้งโปรแกรมคอมพิวเตอร์และซอฟท์แวร์ต่างๆ ให้แก่ผู้ใช้งาน

18. จัดเตรียมคู่มือการใช้งานคอมพิวเตอร์

19. อบรมการใช้งานโปรแกรมและซอฟท์แวร์ให้แก่ผู้ใช้งานคอมพิวเตอร์ รวมทั้งช่วยแก้ไขปัญหาที่เกิดขึ้นระหว่างการใช้งาน

20. เก็บรวบรวมและวิเคราะห์ความต้องการของผู้ใช้งานคอมพิวเตอร์ เพื่อนำไปใช้ในการวิเคราะห์และออกแบบระบบ

21. ทดสอบการใช้งานของโปรแกรมคอมพิวเตอร์

22. เตรียมเอกสารต่างๆ เกี่ยวกับระบบคอมพิวเตอร์ และโปรแกรมต่างๆ ที่ได้รับมอบหมาย

23. งานอื่นๆ ที่รับมอบหมาย

วันศุกร์ที่ 9 มีนาคม พ.ศ. 2555

IPTables Firewall พื้นฐานที่ต้องมี

IPTables Firewall พื้นฐานที่ต้องมี

posted on 26 Jan 2009 22:19 by charin IPTABLES เป็น Firewall พื้นฐานของ Linux เกือบทุก Distro และให้ประสิทธิภาพที่สูงมากในการ Filtering Traffic และ การป้องกันการ Attack ต่างๆ โดยที่จะมีตัวอย่างพอสังเขป ดังนี้

เปิดการใช้งาน IP Forward ป้องกัน Syn Flood และ อนุญาติให้มีการใช้งานแบบ Dynamic IP (ต่อเนต DSL ทั่วไป)

[root@localhost]#echo 1 > /proc/sys/net/ipv4/ip_forward

[root@localhost]#echo 1 > /proc/sys/net/ipv4/tcp_syncookies

[root@localhost]#echo 1 > /proc/sys/net/ipv4/ip_dynaddr

Drop Packet ก่อนหน้านี้ทั้งหมด

[root@localhost]#iptables -F INPUT

[root@localhost]#iptables -F FORWARD

[root@localhost]#iptables -F OUTPUT

[root@localhost]#iptables -P INPUT DROP

[root@localhost]#iptables -P FORWARD DROP

[root@localhost]#iptables -P OUTPUT ACCEPT

[root@localhost]#iptables -A INPUT -i lo -j ACCEPT

อนุญาติเฉพาะ SSH, SMTP, DNS, Web Services, SSL และ POP3 ให้ผ่านเข้าออก

[root@localhost]#iptables -A INPUT -p tcp -m state --state ESTABLISHED,RELATED -j ACCEPT

[root@localhost]#iptables -A INPUT -p tcp --dport 22 --syn -j ACCEPT

[root@localhost]#iptables -A INPUT -p tcp --dport 25 --syn -j ACCEPT

[root@localhost]#iptables -A INPUT -p tcp --dport 53 --syn -j ACCEPT

[root@localhost]#iptables -A INPUT -p udp --dport 53 --syn -j ACCEPT

[root@localhost]#iptables -A INPUT -p tcp --dport 80 --syn -j ACCEPT

[root@localhost]#iptables -A INPUT -p tcp --dport 443 --syn -j ACCEPT

[root@localhost]#iptables -A INPUT -p tcp --dport 110 --syn -j ACCEPT

ป้องกันการ scan ports

[root@localhost]#iptables -N check-flags

[root@localhost]#iptables -F check-flags

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags ALL FIN,URG,PSH -m limit --limit 5/minute -j LOG --log-level alert --log-prefix "NMAP:"

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags ALL FIN,URG,PSH -j DROP

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags ALL ALL -m limit --limit 5/minute -j LOG --log-level 1 --log-prefix "XMAS:"

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags ALL ALL -j DROP

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags ALL SYN,RST,ACK,FIN,URG -m limit --limit 5/minute -j LOG --log-level 1 --log-prefix "XMAS-PSH:"

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags ALL SYN,RST,ACK,FIN,URG -j DROP

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags ALL NONE -m limit --limit 5/minute -j LOG --log-level 1 --log-prefix "NULL_SCAN:"

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags ALL NONE -j DROP

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags SYN,RST SYN,RST -m limit --limit 5/minute -j LOG --log-level 5 --log-prefix "SYN/RST:"

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags SYN,RST SYN,RST -j DROP

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags SYN,FIN SYN,FIN -m limit --limit 5/minute -j LOG --log-level 5 --log-prefix "SYN/FIN:"

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags SYN,FIN SYN,FIN -j DROP

ป้องกันการ flood SSH (SSH Brute Force)

[root@localhost]#iptables -I INPUT -p tcp --dport 22 -i eth0 -m state --state NEW -m recent --set

[root@localhost]#iptables -I INPUT -p tcp --dport 22 -i eth0 -m state --state NEW -m recent --update --seconds 600 --hitcount 2 -j DROP

ห้าม ping

[root@localhost]#iptables -A INPUT -p ICMP -i eth0 --icmp-type 8 -j DROP

ห้าม traceroute

[root@localhost]#iptables -A INPUT -p ICMP -i eth0 --icmp-type 11 -j DROP

Protect Syn Flood

[root@localhost]#iptables-N syn-flood

[root@localhost]#iptables -A syn-flood -i ppp0 -m limit --limit 75/s --limit-burst 100 -j RETURN

[root@localhost]#iptables -A syn-flood -j LOG --log-prefix "SYN-FLOOD: "

[root@localhost]#iptables -A syn-flood -j DROP

REDIRECT PORT 10080 to 80

[root@localhost]#iptables -t nat -A PREROUTING -i ppp0 -p tcp --dport 80 -j DNAT --to 192.168.xxx.xxx:10080

[root@localhost]#iptables -A FORWARD -p tcp -i ppp0 -d 192.168.xxx.xxx --dport 80 -j ACCEPT (192.168.xxx.xxx = ip ของเรา)

[root@localhost]#iptables -A FORWARD -p tcp -i ppp0 -d 192.168.xxx.xxx --sport 80 -j ACCEPT

Transparent Proxy

[root@localhost]#iptables -t nat -A PREROUTING -p TCP --dport 80 -j REDIRECT -to-ports 3128

ที่มา http://www.thaiadmin.org/board/index.php?topic=21468.0;imode

Tags: firewall, iptables, linux0 CommentsComment

IPTables Firewall พื้นฐานที่ต้องมี

posted on 26 Jan 2009 22:19 by charin IPTABLES เป็น Firewall พื้นฐานของ Linux เกือบทุก Distro และให้ประสิทธิภาพที่สูงมากในการ Filtering Traffic และ การป้องกันการ Attack ต่างๆ โดยที่จะมีตัวอย่างพอสังเขป ดังนี้

เปิดการใช้งาน IP Forward ป้องกัน Syn Flood และ อนุญาติให้มีการใช้งานแบบ Dynamic IP (ต่อเนต DSL ทั่วไป)

[root@localhost]#echo 1 > /proc/sys/net/ipv4/ip_forward

[root@localhost]#echo 1 > /proc/sys/net/ipv4/tcp_syncookies

[root@localhost]#echo 1 > /proc/sys/net/ipv4/ip_dynaddr

Drop Packet ก่อนหน้านี้ทั้งหมด

[root@localhost]#iptables -F INPUT

[root@localhost]#iptables -F FORWARD

[root@localhost]#iptables -F OUTPUT

[root@localhost]#iptables -P INPUT DROP

[root@localhost]#iptables -P FORWARD DROP

[root@localhost]#iptables -P OUTPUT ACCEPT

[root@localhost]#iptables -A INPUT -i lo -j ACCEPT

อนุญาติเฉพาะ SSH, SMTP, DNS, Web Services, SSL และ POP3 ให้ผ่านเข้าออก

[root@localhost]#iptables -A INPUT -p tcp -m state --state ESTABLISHED,RELATED -j ACCEPT

[root@localhost]#iptables -A INPUT -p tcp --dport 22 --syn -j ACCEPT

[root@localhost]#iptables -A INPUT -p tcp --dport 25 --syn -j ACCEPT

[root@localhost]#iptables -A INPUT -p tcp --dport 53 --syn -j ACCEPT

[root@localhost]#iptables -A INPUT -p udp --dport 53 --syn -j ACCEPT

[root@localhost]#iptables -A INPUT -p tcp --dport 80 --syn -j ACCEPT

[root@localhost]#iptables -A INPUT -p tcp --dport 443 --syn -j ACCEPT

[root@localhost]#iptables -A INPUT -p tcp --dport 110 --syn -j ACCEPT

ป้องกันการ scan ports

[root@localhost]#iptables -N check-flags

[root@localhost]#iptables -F check-flags

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags ALL FIN,URG,PSH -m limit --limit 5/minute -j LOG --log-level alert --log-prefix "NMAP:"

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags ALL FIN,URG,PSH -j DROP

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags ALL ALL -m limit --limit 5/minute -j LOG --log-level 1 --log-prefix "XMAS:"

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags ALL ALL -j DROP

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags ALL SYN,RST,ACK,FIN,URG -m limit --limit 5/minute -j LOG --log-level 1 --log-prefix "XMAS-PSH:"

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags ALL SYN,RST,ACK,FIN,URG -j DROP

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags ALL NONE -m limit --limit 5/minute -j LOG --log-level 1 --log-prefix "NULL_SCAN:"

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags ALL NONE -j DROP

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags SYN,RST SYN,RST -m limit --limit 5/minute -j LOG --log-level 5 --log-prefix "SYN/RST:"

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags SYN,RST SYN,RST -j DROP

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags SYN,FIN SYN,FIN -m limit --limit 5/minute -j LOG --log-level 5 --log-prefix "SYN/FIN:"

[root@localhost]#iptables -A check-flags -p tcp --tcp-flags SYN,FIN SYN,FIN -j DROP

ป้องกันการ flood SSH (SSH Brute Force)

[root@localhost]#iptables -I INPUT -p tcp --dport 22 -i eth0 -m state --state NEW -m recent --set

[root@localhost]#iptables -I INPUT -p tcp --dport 22 -i eth0 -m state --state NEW -m recent --update --seconds 600 --hitcount 2 -j DROP

ห้าม ping

[root@localhost]#iptables -A INPUT -p ICMP -i eth0 --icmp-type 8 -j DROP

ห้าม traceroute

[root@localhost]#iptables -A INPUT -p ICMP -i eth0 --icmp-type 11 -j DROP

Protect Syn Flood

[root@localhost]#iptables-N syn-flood

[root@localhost]#iptables -A syn-flood -i ppp0 -m limit --limit 75/s --limit-burst 100 -j RETURN

[root@localhost]#iptables -A syn-flood -j LOG --log-prefix "SYN-FLOOD: "

[root@localhost]#iptables -A syn-flood -j DROP

REDIRECT PORT 10080 to 80

[root@localhost]#iptables -t nat -A PREROUTING -i ppp0 -p tcp --dport 80 -j DNAT --to 192.168.xxx.xxx:10080

[root@localhost]#iptables -A FORWARD -p tcp -i ppp0 -d 192.168.xxx.xxx --dport 80 -j ACCEPT (192.168.xxx.xxx = ip ของเรา)

[root@localhost]#iptables -A FORWARD -p tcp -i ppp0 -d 192.168.xxx.xxx --sport 80 -j ACCEPT

Transparent Proxy

[root@localhost]#iptables -t nat -A PREROUTING -p TCP --dport 80 -j REDIRECT -to-ports 3128

ที่มา http://www.thaiadmin.org/board/index.php?topic=21468.0;imode

Tags: firewall, iptables, linux0 CommentsComment

วันจันทร์ที่ 5 มีนาคม พ.ศ. 2555

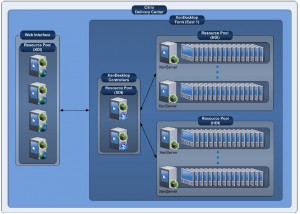

ประโยชน์และความคุ้มค่าของระบบ Virtual Desktop Infrastructure

(VDI)

สำหรับเทคโนโลยีสารสนเทศในองค์กรที่โดดเด่นในปี 2011 มากๆ และน่าจะกลายเป็นเทรนด์ที่มาแรงที่สุดอันหนึ่งในปี 2012 ก็คงจะหนีไม่พ้นเทคโนโลยี Virtual Desktop Infrastructure หรือที่เรามักจะได้ยินคำย่อว่า VDI นั่นเอง เนื่องจากแนวคิดของ VDI นั้นสามารถเพิ่มความคล่องตัว และความปลอดภัยให้แก่ระบบเทคโนโลยีสารสนเทศภายในองค์กรได้อย่างครบถ้วน และถือเป็นทางเลือกในการลงทุนระยะยาวที่คุ้มค่าที่สุดระบบหนึ่งในปัจจุบัน

แต่ในประเทศไทย แนวคิดและการปฏิบัติของ VDI นั้นยังไม่แพร่หลาย และยังมี Case Study ไม่มากนัก วันนี้ทาง Throughwave Thailand จึงถือโอกาสมาวิเคราะห์ถึงประโยชน์ และความคุ้มค่าของระบบ VDI สำหรับองค์กรต่างๆ ในประเทศไทย รวมถึงแก้ไขความเข้าใจผิดต่างๆ เกี่ยวกับระบบ VDI ด้วย โดยก่อนที่เราจะพูดคุยกันถึงประโยชน์ของระบบ VDI นั้น เรามาดูภาพรวมกันก่อนว่า VDI คืออะไร

Virtual Desktop Infrastructure (VDI) คืออะไร?

กล่าวโดยสรุปแล้ว VDI คือการนำเทคโนโลยี Virtualization เข้ามาช่วยปรับปรุงระบบ PC ของผู้ใช้งาน โดยแทนที่เราจะต้องซื้อ Hardware ที่มีประสิทธิภาพสูงมาใช้งานเป็น PC แต่ละเครื่องสำหรับผู้ใช้งานแต่ละคน โดยที่ผู้ใช้งานแต่ละคนต่างก็ไม่ได้ใช้งานประสิทธิภาพของ Hardware เหล่านั้นอย่างเต็มที่ตลอดเวลา เราก็ได้นำแนวคิดของการทำ Consolidation เหมือนกับที่ทำกับ Server (Server Consolidation) ไม่ว่าจะเป็นการนำ VMware vSphere, Citrix XenServer หรือ Microsoft Hyper-V เข้ามาใช้งาน เพื่อลดจำนวนของ Hardware ลง และเพิ่มความคุ้มค่าในการใช้งาน Hardware เหล่านั้นให้มากขึ้น โดยการยุบรวม Image ของ PC ในองค์กรทั้งหมดมาอยู่บน Virtualization Infrastructure ให้ใช้ Hardware ร่วมกันทั้ง CPU, RAM และ Hard Drives และให้ผู้ใช้งานทำการเข้าถึง Image เหล่านี้ผ่าน Remote Client Software แทน

สำหรับเทคโนโลยีสารสนเทศในองค์กรที่โดดเด่นในปี 2011 มากๆ และน่าจะกลายเป็นเทรนด์ที่มาแรงที่สุดอันหนึ่งในปี 2012 ก็คงจะหนีไม่พ้นเทคโนโลยี Virtual Desktop Infrastructure หรือที่เรามักจะได้ยินคำย่อว่า VDI นั่นเอง เนื่องจากแนวคิดของ VDI นั้นสามารถเพิ่มความคล่องตัว และความปลอดภัยให้แก่ระบบเทคโนโลยีสารสนเทศภายในองค์กรได้อย่างครบถ้วน และถือเป็นทางเลือกในการลงทุนระยะยาวที่คุ้มค่าที่สุดระบบหนึ่งในปัจจุบัน

แต่ในประเทศไทย แนวคิดและการปฏิบัติของ VDI นั้นยังไม่แพร่หลาย และยังมี Case Study ไม่มากนัก วันนี้ทาง Throughwave Thailand จึงถือโอกาสมาวิเคราะห์ถึงประโยชน์ และความคุ้มค่าของระบบ VDI สำหรับองค์กรต่างๆ ในประเทศไทย รวมถึงแก้ไขความเข้าใจผิดต่างๆ เกี่ยวกับระบบ VDI ด้วย โดยก่อนที่เราจะพูดคุยกันถึงประโยชน์ของระบบ VDI นั้น เรามาดูภาพรวมกันก่อนว่า VDI คืออะไร

Virtual Desktop Infrastructure (VDI) คืออะไร?

กล่าวโดยสรุปแล้ว VDI คือการนำเทคโนโลยี Virtualization เข้ามาช่วยปรับปรุงระบบ PC ของผู้ใช้งาน โดยแทนที่เราจะต้องซื้อ Hardware ที่มีประสิทธิภาพสูงมาใช้งานเป็น PC แต่ละเครื่องสำหรับผู้ใช้งานแต่ละคน โดยที่ผู้ใช้งานแต่ละคนต่างก็ไม่ได้ใช้งานประสิทธิภาพของ Hardware เหล่านั้นอย่างเต็มที่ตลอดเวลา เราก็ได้นำแนวคิดของการทำ Consolidation เหมือนกับที่ทำกับ Server (Server Consolidation) ไม่ว่าจะเป็นการนำ VMware vSphere, Citrix XenServer หรือ Microsoft Hyper-V เข้ามาใช้งาน เพื่อลดจำนวนของ Hardware ลง และเพิ่มความคุ้มค่าในการใช้งาน Hardware เหล่านั้นให้มากขึ้น โดยการยุบรวม Image ของ PC ในองค์กรทั้งหมดมาอยู่บน Virtualization Infrastructure ให้ใช้ Hardware ร่วมกันทั้ง CPU, RAM และ Hard Drives และให้ผู้ใช้งานทำการเข้าถึง Image เหล่านี้ผ่าน Remote Client Software แทน

และเช่นเดียวกับการนำ Virtualization มาประยุกต์ใช้กับ Server

การนำแนวคิดนี้มาใช้กับ PC ยังส่งผลดีอื่นๆ อีกมากมายนอกเหนือไปจาก Hardware

Consolidation ด้วย ไม่ว่าจะเป็นประเด็นทางด้านความคล่องตัวในการบริหารจัดการ,

ความปลอดภัยที่มากขึ้น

รวมถึงการปกป้องการรั่วไหลของข้อมูลในองค์กรได้ดีขึ้นอีกด้วย

คราวนี้เรามาดูกันต่อว่าประโยชน์ของระบบ VDI นั้นมีอะไรบ้าง

ประโยชน์ของระบบ Virtual Desktop Infrastructure (VDI)

1. ลดความซ้ำซ้อนของ Hardware ประสิทธิภาพสูง

สำหรับหน่วยงานต่างๆ ที่ผู้ใช้งานแต่ละคนในองค์กร จำเป็นต้องมีการประมวลผลด้วย CPU ประสิทธิภาพสูง, Network ความเร็วสูง หรือ Hard Drive ความเร็วสูง แต่ผู้ใช้งานแต่ละคนไม่ได้ทำการประมวลผลนี้พร้อมๆ กันทุกคน การยุบรวม PC ทั้งหมดให้มาใช้งาน Server ตรงกลางร่วมกันแทน ก็ทำให้เราสามารถประหยัดค่าใช้จ่ายในการลงทุนทั้งตัว Hardware PC และ Client Network ลงไปได้

2. เพิ่มความยืดหยุ่นในการบริหารจัดการ

เนื่องจากระบบ VDI นั้น เป็นการใช้งาน Image ของระบบปฏิบัติการของผู้ใช้งานร่วมกัน ดังนั้นการบริหารจัดการ Virtual PC ทั้งหมดจึงสามารถทำได้จากศูนย์กลาง และการเปลี่ยนแปลงใดๆ บน Image หลักของ Virtual PC นั้น ก็จะส่งผลต่อไปยัง Virtual PC ของผู้ใช้งานทั้งหมดได้ทันที ไม่ว่าจะเป็นการติดตั้ง Client Software เพิ่มเติม, อัพเดต Antivirus, อัพเดต Patch หรือแม้แต่การอัพเกรดระบบปฏิบัติการของผู้ใช้งานก็ตาม

จินตนาการถึงองค์กรที่มี PC 200 เครื่อง และมีผู้ดูแลระบบเพียง 1 คน การปรับปรุงระบบของผู้ใช้งาน 200 คนพร้อมๆ กันคงไม่ใช่เรื่องง่ายนัก แต่ถ้านำ VDI มาใช้งานแทน ผู้ดูแลระบบเพียง 1 คน ก็สามารถบริหารจัดการ PC ของผู้ใช้งานจำนวน 200 คน หรือ 2,000 คนได้ เสมือนกับการบริหารจัดการ PC เพียงแค่เครื่องเดียวเท่านั้น

3. เพิ่มความปลอดภัยให้แก่ PC ทุกเครื่อง

หนึ่งในแนวทางที่จัดได้ว่าเป็น Best Practice ที่สุดทางด้านความปลอดภัยในระบบเครือข่ายขององค์กร ก็คงจะหนีไม่พ้นการติดตั้งระบบ Microsoft Active Directory หรือเรียกสั้นๆ ว่า MS AD นั่นเอง เนื่องจาก AD จะช่วยให้การยืนยันตัวตนของผู้ใช้งานและการบริหารจัดการด้านความปลอดภัยเป็นไปได้อย่างง่ายดายยิ่งขึ้น ซึ่งในปัจจุบันการติดตั้ง AD นั้นยังถือว่าทำได้ยากในทางปฏิบัติสำหรับหลายๆ องค์กร เพราะการทำ AD นั้นถือได้ว่าเป็นงานที่ใช้เวลาเยอะ และผู้ดูแลระบบต้องเข้าไปจัดการปรับปรุงเครื่องของผู้ใช้งานแต่ละคนด้วยตนเอง และส่งผลให้มีปัญหาต่างๆ ตามมามากมายในระหว่างการปฏิบัติงาน

แต่สำหรับระบบ VDI นั้น ผู้ดูแลระบบเพียงแค่ทำการ Join AD ให้กับ Image ของ PC หลักเพียงเครื่องเดียวเท่านั้น จากนั้น Virtual PC ทั้งหมดก็จะมีสภาพเหมือนได้ทำการ Join AD เอาไว้แล้วทันที

4. ควบคุมสิทธิ์ในการเข้าถึงระบบเครือข่ายได้ง่ายยิ่งขึ้น

เดิมทีนั้น การออกแบบระบบความปลอดภัยให้แก่ PC ทั้งหมดในองค์กรถือเป็นเรื่องที่ซับซ้อนและสิ้นเปลืองเป็นอย่างมาก เนื่องจากมีประเด็นทางด้าน Physical ที่ต้องวางแผนให้ครอบคลุมอยู่มาก ทำให้การลงทุนต่างๆ ทั้งสำหรับ Firewall, IPS, Bandwidth Shaper และ Network Access Control ยิ่งสูงตามไปด้วย จนอาจจะเรียกได้ว่าความปลอดภัยในระดับของ Network Layer 2 สำหรับผู้ใช้งานนั้นแทบจะเป็นไปไม่ได้เลยทีเดียว

แต่สำหรับระบบ VDI นั้น Traffic ทุกอย่างในระบบเครือข่ายจะถูกรวมอยู่ที่ศูนย์กลาง ทำให้การตรวจสอบดูแลและควบคุมนั้นเป็นไปได้ง่ายยิ่งขึ้น เพราะไม่มีประเด็นทางด้าน Physical มากนัก อีกทั้งปัจจุบันระบบ Security ในระดับ Layer 2 บน Hypervisor เองก็ได้พัฒนาไปมาก และมีผู้ผลิตรายที่น่าสนใจอย่าง Catbird (www.catbird.com) ที่สามารถตรวจสอบและควบคุม Traffic ต่างๆ ที่เกิดขึ้นบนระบบ Virtualization Infrastructure ได้อย่างมีประสิทธิภาพ โดยใช้เทคโนโลยี Virtual Appliance เข้ามาช่วยลดต้นทุนทางด้าน Hardware ลง ซึ่งถือได้ว่าเป็นแนวคิดที่น่าสนใจมาก

5. ลดค่าใช้จ่ายของระบบในระยะยาว

การลงทุน VDI ในครั้งแรกนั้น จะมีค่าใช้จ่ายทางด้านตัว Virtualization Infrastructure ค่อนข้างสูง และต้องมีการลงทุนทางด้านลิขสิทธิ์ซอฟต์แวร์ค่อนข้างมาก โดยในช่วงแรกๆ ของการลงทุนนั้น สิ่งที่สามารถเห็นผลได้ชัดเจนที่สุดคือความคล่องตัวในการบริหารจัดการ และความปลอดภัยที่เพิ่มขึ้นอย่างมากในระบบเครือข่าย

แต่ในระยะยาวนั้น ค่าใช้จ่ายในการดูแลรักษาอุปกรณ์ฝั่ง Client จะค่อยๆ ลดลงด้วย เนื่องจากเราสามารถนำ Thin Client Device เข้ามาใช้แทน PC ได้ อีกทั้งอุปกรณ์ PC เก่าๆ ก็ยังสามารถนำมาประยุกต์ใช้เป็น VDI Client ได้อีกด้วย ถือเป็นการยืดอายุการใช้งานให้กับ Hardware ต่างๆ ในระบบอีกมากมาย

คราวนี้เรามาดูกันต่อว่าประโยชน์ของระบบ VDI นั้นมีอะไรบ้าง

ประโยชน์ของระบบ Virtual Desktop Infrastructure (VDI)

1. ลดความซ้ำซ้อนของ Hardware ประสิทธิภาพสูง

สำหรับหน่วยงานต่างๆ ที่ผู้ใช้งานแต่ละคนในองค์กร จำเป็นต้องมีการประมวลผลด้วย CPU ประสิทธิภาพสูง, Network ความเร็วสูง หรือ Hard Drive ความเร็วสูง แต่ผู้ใช้งานแต่ละคนไม่ได้ทำการประมวลผลนี้พร้อมๆ กันทุกคน การยุบรวม PC ทั้งหมดให้มาใช้งาน Server ตรงกลางร่วมกันแทน ก็ทำให้เราสามารถประหยัดค่าใช้จ่ายในการลงทุนทั้งตัว Hardware PC และ Client Network ลงไปได้

2. เพิ่มความยืดหยุ่นในการบริหารจัดการ

เนื่องจากระบบ VDI นั้น เป็นการใช้งาน Image ของระบบปฏิบัติการของผู้ใช้งานร่วมกัน ดังนั้นการบริหารจัดการ Virtual PC ทั้งหมดจึงสามารถทำได้จากศูนย์กลาง และการเปลี่ยนแปลงใดๆ บน Image หลักของ Virtual PC นั้น ก็จะส่งผลต่อไปยัง Virtual PC ของผู้ใช้งานทั้งหมดได้ทันที ไม่ว่าจะเป็นการติดตั้ง Client Software เพิ่มเติม, อัพเดต Antivirus, อัพเดต Patch หรือแม้แต่การอัพเกรดระบบปฏิบัติการของผู้ใช้งานก็ตาม

จินตนาการถึงองค์กรที่มี PC 200 เครื่อง และมีผู้ดูแลระบบเพียง 1 คน การปรับปรุงระบบของผู้ใช้งาน 200 คนพร้อมๆ กันคงไม่ใช่เรื่องง่ายนัก แต่ถ้านำ VDI มาใช้งานแทน ผู้ดูแลระบบเพียง 1 คน ก็สามารถบริหารจัดการ PC ของผู้ใช้งานจำนวน 200 คน หรือ 2,000 คนได้ เสมือนกับการบริหารจัดการ PC เพียงแค่เครื่องเดียวเท่านั้น

3. เพิ่มความปลอดภัยให้แก่ PC ทุกเครื่อง

หนึ่งในแนวทางที่จัดได้ว่าเป็น Best Practice ที่สุดทางด้านความปลอดภัยในระบบเครือข่ายขององค์กร ก็คงจะหนีไม่พ้นการติดตั้งระบบ Microsoft Active Directory หรือเรียกสั้นๆ ว่า MS AD นั่นเอง เนื่องจาก AD จะช่วยให้การยืนยันตัวตนของผู้ใช้งานและการบริหารจัดการด้านความปลอดภัยเป็นไปได้อย่างง่ายดายยิ่งขึ้น ซึ่งในปัจจุบันการติดตั้ง AD นั้นยังถือว่าทำได้ยากในทางปฏิบัติสำหรับหลายๆ องค์กร เพราะการทำ AD นั้นถือได้ว่าเป็นงานที่ใช้เวลาเยอะ และผู้ดูแลระบบต้องเข้าไปจัดการปรับปรุงเครื่องของผู้ใช้งานแต่ละคนด้วยตนเอง และส่งผลให้มีปัญหาต่างๆ ตามมามากมายในระหว่างการปฏิบัติงาน

แต่สำหรับระบบ VDI นั้น ผู้ดูแลระบบเพียงแค่ทำการ Join AD ให้กับ Image ของ PC หลักเพียงเครื่องเดียวเท่านั้น จากนั้น Virtual PC ทั้งหมดก็จะมีสภาพเหมือนได้ทำการ Join AD เอาไว้แล้วทันที

4. ควบคุมสิทธิ์ในการเข้าถึงระบบเครือข่ายได้ง่ายยิ่งขึ้น

เดิมทีนั้น การออกแบบระบบความปลอดภัยให้แก่ PC ทั้งหมดในองค์กรถือเป็นเรื่องที่ซับซ้อนและสิ้นเปลืองเป็นอย่างมาก เนื่องจากมีประเด็นทางด้าน Physical ที่ต้องวางแผนให้ครอบคลุมอยู่มาก ทำให้การลงทุนต่างๆ ทั้งสำหรับ Firewall, IPS, Bandwidth Shaper และ Network Access Control ยิ่งสูงตามไปด้วย จนอาจจะเรียกได้ว่าความปลอดภัยในระดับของ Network Layer 2 สำหรับผู้ใช้งานนั้นแทบจะเป็นไปไม่ได้เลยทีเดียว

แต่สำหรับระบบ VDI นั้น Traffic ทุกอย่างในระบบเครือข่ายจะถูกรวมอยู่ที่ศูนย์กลาง ทำให้การตรวจสอบดูแลและควบคุมนั้นเป็นไปได้ง่ายยิ่งขึ้น เพราะไม่มีประเด็นทางด้าน Physical มากนัก อีกทั้งปัจจุบันระบบ Security ในระดับ Layer 2 บน Hypervisor เองก็ได้พัฒนาไปมาก และมีผู้ผลิตรายที่น่าสนใจอย่าง Catbird (www.catbird.com) ที่สามารถตรวจสอบและควบคุม Traffic ต่างๆ ที่เกิดขึ้นบนระบบ Virtualization Infrastructure ได้อย่างมีประสิทธิภาพ โดยใช้เทคโนโลยี Virtual Appliance เข้ามาช่วยลดต้นทุนทางด้าน Hardware ลง ซึ่งถือได้ว่าเป็นแนวคิดที่น่าสนใจมาก

5. ลดค่าใช้จ่ายของระบบในระยะยาว

การลงทุน VDI ในครั้งแรกนั้น จะมีค่าใช้จ่ายทางด้านตัว Virtualization Infrastructure ค่อนข้างสูง และต้องมีการลงทุนทางด้านลิขสิทธิ์ซอฟต์แวร์ค่อนข้างมาก โดยในช่วงแรกๆ ของการลงทุนนั้น สิ่งที่สามารถเห็นผลได้ชัดเจนที่สุดคือความคล่องตัวในการบริหารจัดการ และความปลอดภัยที่เพิ่มขึ้นอย่างมากในระบบเครือข่าย

แต่ในระยะยาวนั้น ค่าใช้จ่ายในการดูแลรักษาอุปกรณ์ฝั่ง Client จะค่อยๆ ลดลงด้วย เนื่องจากเราสามารถนำ Thin Client Device เข้ามาใช้แทน PC ได้ อีกทั้งอุปกรณ์ PC เก่าๆ ก็ยังสามารถนำมาประยุกต์ใช้เป็น VDI Client ได้อีกด้วย ถือเป็นการยืดอายุการใช้งานให้กับ Hardware ต่างๆ ในระบบอีกมากมาย

วันอังคารที่ 28 กุมภาพันธ์ พ.ศ. 2555

10 อันดับมหาเศรษฐีแห่งวงการเทคโนโลยี

Forbes-ทางเว็บไซต์ฟอร์บส์ (Forbes) นิตยสารธุรกิจชั้นนำ ได้จัดอันดับ "400 มหาเศรษฐีรวยที่สุดในอเมริกา" ซึ่ง 3 อันดับแรก อันดับที่1 คงหนีไปพ้น พ่อมดจาก Microsoft อย่าง Bill Gates อันดับที่2 Warren Buffett เป็นหนึ่งในนักลงทุนที่ประสบความสำเร็จมากที่สุดในโลก เป็นผู้ถือหุ้นรายใหญ่และซีอีโอของบริษัทเบิร์กเชียร์ ฮาธาเวย์ ส่วนอันดับที่ 3 Larry Ellison เขาเป็น CEO ของบริษัท Oracle ซึ่งเป็นบริษัทซอฟแวร์ยักษ์ใหญ่ของโลก

เนื่องจากทางนิตยสาร Forbes ได้จัดอันดับมหาเศรษฐีที่รวยที่สุดในอเมริกาถึง 400 อันดับ ดังนั้นทางทีมงาน Sanook! Hitech จึงขอจัดอันดับเศรษฐีวงการเทคโนโลยีแยกออกมามีดังนี้

1. Bill Gates ไมโครซอฟท์ 1.7 ล้านล้านบาท หรือที่รู้จักในชื่อ บิล เกตส์ เป็นนักธุรกิจชาวอเมริกันและเป็นหนึ่งในผู้ก่อตั้งบริษัทไมโครซอฟท์ เขาเป็นผู้บุกเบิกด้านคอมพิวเตอร์ส่วนบุคคล ซึ่งหลายคนรู้จักกันดีี

2. Jeff Bezos อะเมซอน 5.7 แสนล้านบาท นี่ถือว่าเป็นเจ้าเจ้าพ่อแห่ง E-Commerce เลยก็ว่าได้ ร้านขายหนังสือออนไลน์ที่ใหญ่ที่สุดในโลกอย่าง Amazon คงเป็นชื่อที่ทุกคนในรู้จักกันเป็นอย่างดี Jeff Bezos ผู้ก่อตั้งและผู้บริหารสูงสุดของบริษัทได้เป็นแบบอย่างของคนที่ต้องการทำธุรกิจอินเตอร์เน็ต

3. Mark Zuckerberg เฟสบุ๊ก 5.2 แสนล้านบาท (อายุ 27 ปี) เป็นนักธุรกิจชาวอเมริกันเป็นที่รู้จักในฐานะผู้ก่อตั้งเว็บไซต์ เฟซบุ๊ก เขาร่วมก่อตั้งเฟสบุ๊กร่วมกับเพื่อนอีก 3 คน ขณะกำลังศึกษาที่มหาวิทยาลัยฮาร์วาร์ด

4. Sergey Brin กูเกิล 5 แสนล้านบาท ในขณะที่กำลังศึกษาระดับปริญญาเอกเขาก็เริ่มมองหาหัวข้อวิทยานิพนธ์ หลังจากที่หาๆ ดูหลายเรื่อง สุดท้ายก็มาเจอเรื่อง World Wide Web และนี่ก็เป็นจุดเริ่มต้น ที่กลายเป็นไอเดียเปลี่ยนโลกบนอินเตอร์เน็ต จุดกำเนิดของยักษ์ใหญ่ในวงการซอฟท์แวร์ ก็เริ่มจากหัวข้อวิทยานิพนธ์ …

5. Larry Page กูเกิล 5 แสนล้านบาท เป็นนักวิทยาการคอมพิวเตอร์ นักพัฒนาซอฟต์แวร์ และผู้ร่วมก่อตั้งกูเกิลคู่กับSergey Brin ( เซอร์เกย์ บริน) เขารับหน้าที่เป็นประธานกรรมการบริหารของบริษัทกูเกิล

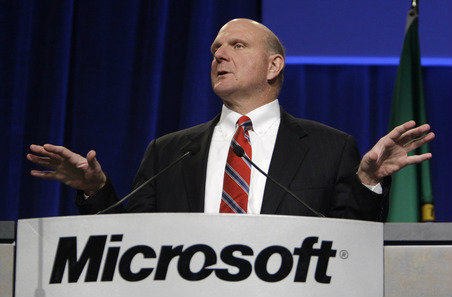

6. Steve Ballmer ไมโครซอฟท์ 4.1 แสนล้านบาท Steve Ballmer (สตีฟ บอลเมอร์) อดีตเพื่อนร่วมชั้นเรียนจากฮาร์วาร์ดของ Bill Gates ให้มาช่วยพวกเขาดำเนินกิจการของบริษัท ในปี ค.ศ. 1998 บิลล์เกตส์ได้เลื่อนตำแหน่งให้Steve Ballmer(สตีฟ บอลเมอร์) เพื่อนผู้คบหากันมานาน ให้ดำรงตำแหน่งผู้บริหารระดับสูง และดำรงตำแหน่ง หัวหน้าสถาปนิกซอฟต์แวร์ แทนเขาอีกด้วย

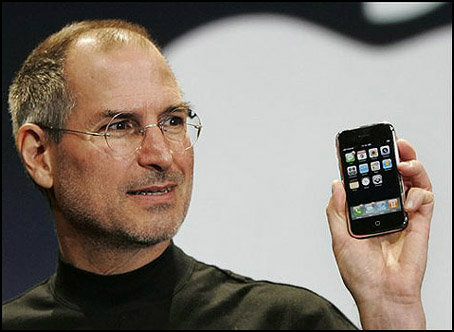

7. Steve Jobs แอปเปิล 2.1 แสนล้านบาท เป็นผู้นำธุรกิจและนักประดิษฐ์ชาวอเมริกัน ผู้ร่วมก่อตั้ง ประธาน อดีตประธานกรรมการบริหารของแอปเปิลคอมพิวเตอร์ เขาร่วมก่อตั้งแอปเปิลคอมพิวเตอร์กับ สตีฟ วอซเนียก ใน ค.ศ. 1976เป็นผู้มีส่วนช่วยทำให้แนวความคิดเรื่องคอมพิวเตอร์ส่วนบุคคลเป็นที่นิยมขึ้นมา

8. Pierre Omidyar อีเบย์ 1.8 แสนล้านบาท นักธุรกิจชาวอเมริกันและนักสังคมสงเคราะห์ ผู้ที่ทำให้โลกรู้จักการประมูลออนไลน์อย่างแพร่หลาย ผู้ก่อตั้งและประธาน Ebay ทำให้ธุรกิจออนไลน์อีเบย์ เป็นธุรกิจออนไลน์ที่มีผู้ใช้มากที่สุดในโลก

9. Eric Schmidt กูเกิล 1.8 แสนล้านบาท หลังจากจบการศึกษาจากโรงเรียนยอร์กทาวน์ไฮสคูล ในรัฐเวอร์จิเนีย ได้ศึกษาปริญญาตรีจาก มหาวิทยาลัยพรินซ์ตัน ในสาขาวิศวกรรมไฟฟ้า และศึกษาต่อระดับปริญญาโทและเอกจากมหาวิทยาลัยแคลิฟอร์เนีย เบิร์กลีย์ Eric Schmidt ยังเป็นผู้บริหารบริษัทกูเกิล และอดีตคณะกรรมการผู้บริหาร ของบริษัท Apple

10. Dustin Moskovitz เฟสบุ๊ก 1 แสนล้านบาท (อายุ 27 ปี) เืพื่อนและผู้ร่วมก่อตั้ง Facebook.com กับ Mark Zuckerberg ในยุคเเรกๆ เริ่มขยายบริการเฟสบุ้กไปยังมหาวิทยาลัย เช่น สแตนฟอร์ด โคลัมเบีย และเยล ทำให้Facebook นั้น เป็นที่รู้จักในนามบริการออนไลน์ที่ทำให้ผู้ใช้แบ่งปันข้อมูลกับเพื่อนที่อยู่ในสังคมเดียวกันแบบรวดเร็วทันใจ

ที่มา : www.forbes.com

Samsung ประกาศเปิดตัว Samsung Galaxy Note 10.1 อย่างเป็นทางการแล้วระหว่างงาน Mobile World Congress 2012

โดย Samsung Galaxy Note 10.1

โดย Samsung Galaxy Note 10.1

Samsung ประกาศเปิดตัว Samsung Galaxy Note 10.1 อย่างเป็นทางการแล้วระหว่างงาน Mobile World Congress 2012 โดย Samsung Galaxy Note 10.1 จะมีจุดขายที่แตกต่างจาก Samsung Galaxy Note รุ่นปัจจุบันที่เป็นลูกครึ่งระหว่างโทรศัพท์มือถือกึ่งแท็บเล็ต โดย Samsung ยกให้ Samsung Galaxy Note 10.1 เปรียบเสมือนกับแท็บเล็ตที่เหมาะสมกับเหล่าดีไซเนอร์, นักเรียนนักศึกษา หรือนักธุรกิจมากกว่าด้วยการอาศัยประโยชน์จากปากกาสไตลัส S-Pen ในการใช้งานนั่นเอง ทั้งนี้ปากกาสไตลัส S-Pen ของ Samsung Galaxy Note 10.1 นั้นจะได้รับการออกแบบใหม่ให้มีลักษณะเหมือนกับปากกาจริงๆมากขึ้นกว่าเดิม ที่สำคัญก็คือบริเวณปลายด้ามปากกาของ S-Pen ด้านหนึ่งยังจะมาพร้อมกับยางลบซึ่งสามารถนำมาลบบนหน้าจอของ Samsung Galaxy Note 10.1 ได้อีกด้วย

Samsung Galaxy Note 10.1 specs

- หน้าจอ 10.1 นิ้ว ความละเอียด 1280*800 พิกเซล

- ระบบปฏิบัติการ Android 4.0 Ice Cream Sandwich

- Dual Core CPU ความเร็ว 1.4GHz

- รองรับการเชื่อมต่อ WiFi, 3G HSPA+ 21Mbps

- กล้องหน้าความละเอียด VGA

- กล้องหลังความละเอียด 3 MP

- แบตเตอรี่ความจุ 7,000mAh

- หน่วยความจำภายในเครื่อง 16GB/32GB/64GB

- ระบบปฏิบัติการ Android 4.0 Ice Cream Sandwich

- Dual Core CPU ความเร็ว 1.4GHz

- รองรับการเชื่อมต่อ WiFi, 3G HSPA+ 21Mbps

- กล้องหน้าความละเอียด VGA

- กล้องหลังความละเอียด 3 MP

- แบตเตอรี่ความจุ 7,000mAh

- หน่วยความจำภายในเครื่อง 16GB/32GB/64GB

วันจันทร์ที่ 27 กุมภาพันธ์ พ.ศ. 2555

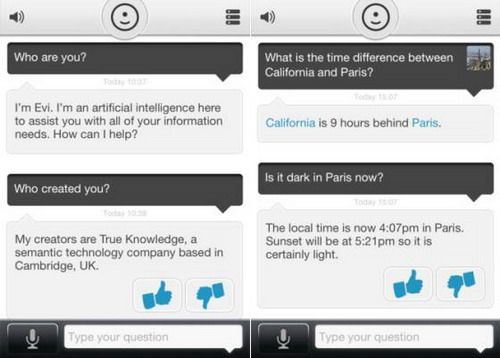

Evi แอพฯ คู่แข่งที่"ฉลาด"กว่า Siri

| |

|

หลุดภาพแอบถ่าย iPad 3 ขนขึ้นเครื่องสู่งานเปิดตัวทางการวันที่ 7 มีนาคม 2555 ในอเมริกา!

iPad 3 - อัพเดทข่าวล่าสุดกับ ป๋าเอก TechXcite มีความเคลื่อนไหวมารายงานกันได้ตลอดทีเดียวสำหรับ iPad 3 แท็บเล็ตรุ่นต่อไปจาก Apple ที่หลายคนกำลังรอคอยกันอยู่ ล่าสุดมีภาพหลุดจากเว็บไซต์ Apple.pro ซึ่งระบุมาว่าเป็นภาพของ iPad 3 ที่กำลังได้รับการโหลดบรรทุกขึ้นเครื่องบิน ณ สนามบิน Chengdu International Airport เพื่อเดินทางลัดฟ้าจากประเทศจีนสู่งานเปิดตัว iPad 3 อย่างเป็นทางการในวันที่ 7 มีนาคม 2555 นี้ที่ประเทศสหรัฐอเมริกา

ที่มา: 9to5mac

iPad 3 - อัพเดทข่าวล่าสุดกับ ป๋าเอก TechXcite มีความเคลื่อนไหวมารายงานกันได้ตลอดทีเดียวสำหรับ iPad 3 แท็บเล็ตรุ่นต่อไปจาก Apple ที่หลายคนกำลังรอคอยกันอยู่ ล่าสุดมีภาพหลุดจากเว็บไซต์ Apple.pro ซึ่งระบุมาว่าเป็นภาพของ iPad 3 ที่กำลังได้รับการโหลดบรรทุกขึ้นเครื่องบิน ณ สนามบิน Chengdu International Airport เพื่อเดินทางลัดฟ้าจากประเทศจีนสู่งานเปิดตัว iPad 3 อย่างเป็นทางการในวันที่ 7 มีนาคม 2555 นี้ที่ประเทศสหรัฐอเมริกา

โดยบริษัทที่เป็นตัวแทนขนส่งสินค้ารายนี้ได้เปิดเผยกับ Apple.pro ว่าสินค้าที่พวกเขาได้รับมอบหมายให้เดินทางไปส่งยังประเทศสหรัฐอเมริกานั้นเป็นสินค้าที่เป็นความลับสุดยอดและมีมาตรการรักษาความปลอดภัยในระดับสุดยอด ซึ่งสินค้าดังกล่าวจะเดินทางถึงสนามบิน 3 แห่งในอเมริกา (ORD Chicago, JFK New York, LAX Los Angeles) กันในวันที่ 9 มีนาคม 2555 ซึ่งเป็นไปได้ว่าสินค้าดังกล่าวคือ iPad 3 ล็อตแรกที่จะได้รับการวางจำหน่ายในอเมริกาหลัง Apple เปิดตัว iPad 3 อย่างเป็นทางการนั่นเอง

ทั้งนี้เป็นที่คาดการณ์กันคร่าวๆว่า Apple จะเลือกเปิดตัว iPad 3 อย่างเป็นทางการในวันที่ 7 มีนาคม 2555 นี้พร้อมทั้งเปิดให้สั่งจอง iPad 3 กันตั้งแต่วันดังกล่าว หลังจากนั้นภายในหนึ่งสัปดาห์ Apple ก็จะเริ่มวางจำหน่าย iPad 3 ตามร้าน Apple Store รวมถึงส่งสินค้าไปยังมือผู้ที่สั่งจอง iPad 3 เอาไว้ด้วย

ที่มา: 9to5mac

สมัครสมาชิก:

ความคิดเห็น (Atom)